Erişim Kontrolü (Access Control) ve Yetkilendirme (Authorization)

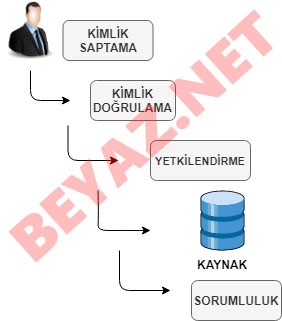

Kurum ve kuruluşlarda siber güvenlik ve KVKK için erişim kontrolü/yetkilendirme önemli bir yapı taşıdır. Her kullanıcı her kaynağa erişememelidir. Kullanıcıların erişebileceği kaynakları belirlemek için yetkilendirilme yapılmalıdır. Kullanıcının kaynağa erişim talebinin erişim kontrol protokolü ile kontrol edilmesi, yetki sahibi kullanıcının erişim talebine izin verilmesi aksi durumda talebin reddedilmesi sürecidir.

Erişim Kontrolü / Yetkilendirme Nedir?

Yetkilendirme kullanıcının hangi verilere erişebileceği ve hangi işlemleri gerçekleştirebileceğini belirleyen süreçtir. Kaynak güvenliği erişim kontrolü ile sağlanır. Erişim hakları bir sistem tarafından desteklenen çeşitli erişim işlemleri temsil eder: Okumak, yazmak, eklemek, çalıştırmak, silmek, arama, sahip değiştirme, izinleri değiştirme vb. Yetkilendirme kararları erişime izin verme, erişimi sınırlama, erişimi önleme ve erişimi iptal etme seçeneklerini içerir.

Erişim Kontrol Sistemleri

– Fiziksel Erişim Denetimi

– Erişim Kartları

– Elektronik Gözetleme

– Biyometrik (Parmak İzi Okuyucuları, Ses Tanıma, El Geometrileri, İris Tanıma)

Erişim Kontrol Yapısı

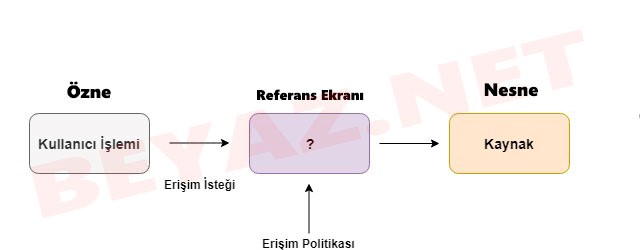

Erişim Kontrol Yapısı erişim politikaların uygulanması için bir mekanizmadır. Erişim kontrol matrisi, yetenekler, erişim kontrol listeleri ve ara kontrolleri (Gruplar, negatif izinler, roller koruma halkaları vb. ) içerir.

Erişim Kontrol Yapısı için gereklilikler aşağıdaki gibidir:

– Kontrol politikalarını ifade etme yeteneği.

– Doğruluğun doğrulana bilirliği.

– Ölçeklenebilirlik ve yönetilebilirlik.

Erişim Kontrol Politikası

Erişim kontrolü işlevselliğinin tutarlı bir şekilde tasarlanması ve uygulanması için erişim kontrol politikalarına ihtiyaç duyulmaktadır. Web uygulamalarında mimarlar, tasarımcılar, geliştiriciler ve destek ekibine erişim kontrol ve yetkilendirme için güvenlik gereksinimlerini tanımlamak ve koordineli şekilde uygulamaya geçirmek içinde erişim kontrol politikalarından destek alınır.

Rol Tabanlı Erişim Kontrolü (RBAC)

Rol Tabanlı Erişim Kontrolünde erişim hak ve kararları, bireyin işletme içinde ki rol ve sorumluluklarına göre şekil alır. Çalışan rolleri güvenlik amacıyla işletmenin genel yapısı ve amaçları analiz edilerek tanımlanır. Kullanıcı birey yetkili bireyin eriştiği kayaklara erişememelidir. Çalışan kendi işi için ihtiyaç duyduğu kaynağa, işini gerçekleştirecek yetkide erişir. İşlemlerin ve izin verilen bağlamların güvenlik politikası ve ilgili düzenlemelere (HIPAA, Gramm-Leach-Bliley vb.) bağlı olarak büyük ölçüde değişiklik göstermektedir.

Bir RBAC erişim kontrolü çerçevesi, web uygulaması güvenlik yöneticilerine, kimin hangi eylemleri, ne zaman, nerede, hangi sırada ve hangi durumlarda, hangi ilişkisel koşullar altında gerçekleştirebileceğini belirleme yeteneği sağlamalıdır.

RBAC Metodolojisin Avantajları

– Kurumsal güvenlik politikasına önem verilerek organizasyon yapısına dayanan roller verilir.

– Kullanımı kolay

– Yönetimi kolay

– Çoğu çerçevede yerleşik

– Görev ayrılığı ve en az ayrıcalık gibi güvenlik ilkeleri ile uyum sağlar

İsteğe Bağlı Erişim Kontrolü (DAC)

İsteğe Bağlı Erişim Kontrolünde erişim kararları, kimlik doğrulama sırasında kullanıcının sunduğu kimlik bilgilerine dayanarak kullanıcıya verilen yetkilendirmelere (kullanıcı adı, şifre, donanım / yazılım belirteci vb.) dayanmaktadır. Birçok DAC modelinde, bilgi sahibi veya herhangi bir kaynak sahibi, kendi takdirine bağlı olarak izinlerini değiştirebilir.

DAC Metodolojisinin Avantajları

– Kullanımı kolay

– Yönetimi kolay

– En az ayrıcalık ilkesine uyar.

– Nesne sahibi, verilen erişim üzerinde tam denetime sahip

Zorunlu Erişim Kontrolü (MAC)

Zorunlu Erişim Kontrolü bilgiye hassasiyet etiketleri atayarak ve bunu kullanıcının çalıştığı hassasiyet seviyesiyle karşılaştırarak bilgileri güvence altına alır. Güvenliği çok önemli olduğu uygulamalar için kullanılır. Sistem genelinde politika vasıtasıyla merkezi erişim kontrolü sağlanır. Erişim kontrolü haklarını bir yönetici belirler.

MAC Metodolojisinin Avantajları

– Bir nesneye erişim, nesnenin hassasiyetine dayanır.

– Bilmeye duyulan ihtiyaca göre erişim kesinlikle uygulanır ve kapsamın sürünmesi minimum olasılıktadır

– Yalnızca bir yönetici erişim izni verebilir

İzin Tabanlı Erişim Kontrolü

İzin Tabanlı Erişim Kontrolünde uygulama eylemleri bir dizi izin üzerine şekillendirilir. Örneğin okuma izni yazma izni vb. gibi. Erişim kararı kullanıcının istenilen uygulamayla ilişkilendirilen izne sahipliği kontrol edilerek verilir.

Kaynak : Beyaz.Net