Günümüzde siber saldırıların ve veri kayıplarının artmasındaki önemli etkenlerden biri mail güvenliğinin gereken ölçüde sağlanamamasıdır. Zararlı yazılım içeren mailler saldırganların büyük ya da küçük ölçekteki kurumların ağ altyapılarına sızmasına ve zafiyetleri istismar edebilmesine olanak sağlamaktadır. Oltalama saldırıları olarak da bilinen phishing saldırıları kullanıcıya güvenilir bir kaynaktan gelmiş gibi görünen ancak zararlı yazılımın çalışmasını sağlayacak bir dosya veya parolayı ele geçirmeyi sağlayacak bir link içeren çok yaygın atak türlerinden biridir.

Haziran 2016’da FBI tarafından yayınlanan raporda[1] 2016 başından itibaren günde ortalama 4000’den fazla ransomware(fidye yazılımı) saldırısının gerçekleştiği bildirilmektedir. Bir önceki yıl günde 1000 saldırı olarak kaydedilen rakamlara göre oranın 2016’da %300 arttığı ve bu saldırılarda atak vektörü olarak özellikle oltalama mailleri kullanıldığı vurgulanmaktadır. Ransomware amaçlı düzenlenmiş oltalama maillerinin görülme sıklığı 2016 yılının ilk çeyreğinde kaydedilen %92 oranına göre 3. çeyrekte %97.25 oranına yükselmiştir. Veriler, ransomware ve oltalama saldırısı vektörlerinin birlikte kullanıldığını ve özellikle dikkatsizlik sonucu zararlı linkleri tıklamak veya dosya uzantılarını açmak gibi insani zafiyetleri istismar ettiği görülmektedir. İnsan kaynaklı zafiyetleri hedef alan ve bilişim sistemlerinde ciddi sorunlara ve istismarlara yol açan bu tür siber saldırılara karşı alınacak önlemler arasında mail güvenliği büyük önem taşımaktadır.

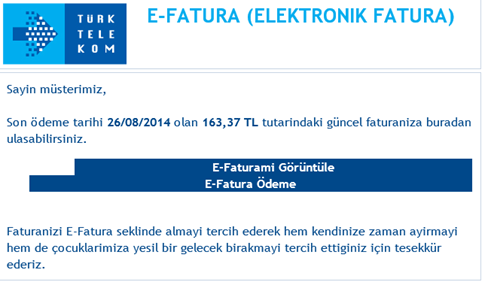

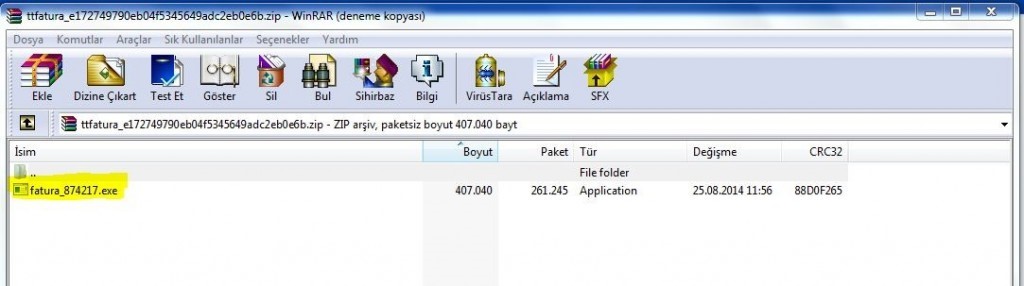

Türkiye’de görülen ve birçok kullanıcıyı etkileyen oltalama maillerine örnek olarak 2014 Ağustos ayı içerisinde Türk Telekom’dan gelmiş ve ödenmemiş fatura bildirisi gibi düzenlenmiş sahte mail gösterilebilir. Mail içeriğine kullanıcıların e-faturayı ödeyebilmeleri veya görüntüleyebilmeleri için hazırlanmış gibi görünen linkler yerleştirilerek kurbanın trojan içeren zararlı dosyayı indirmesi hedeflenmiştir. Mailin ve indirilen zararlı dosyanın görünümü aşağıdaki gibidir[2]

Şekil1. Türk Telekom e-faturası görünümlü oltalama maili[2]

Şekil2. Türk Telekom’dan gelmiş gibi görünen e-faturadaki link tıklandıktan sonra bilgisayara indirilen zararlı dosya[2]

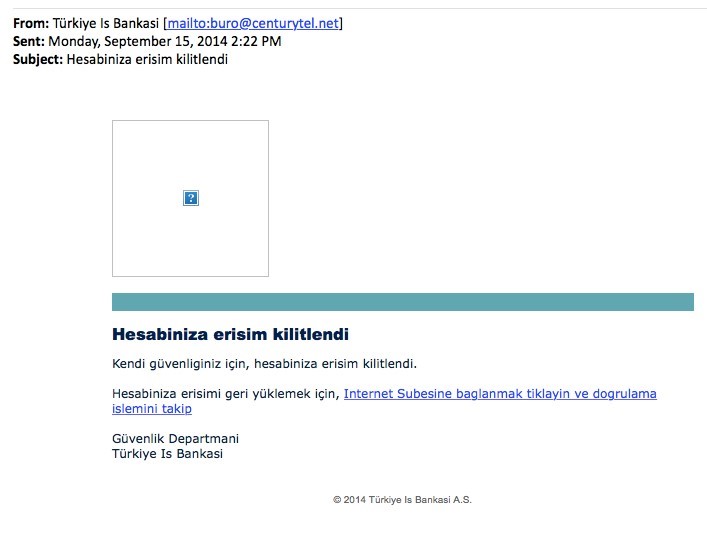

Benzer bir oltalama saldırısı ise 2014 Eylül ayı içinde etkili olan ve İş Bankasından gönderilmiş gibi görünen bir maille gerçekleştirilmiştir. Kullanıcılara hesaplarının kilitlendiği ve tekrar açılabilmeleri için maildeki bağlantının tıklanması gerektiği gibi bir mesaj içeren mailde linki tıklayan kullanıcılar sahte olarak düzenlenmiş İş Bankası giriş sayfasına yönlendirilmiştir. Bu sahte giriş sayfasıyla kullanıcıların hesap numarası ve şifrelerinin elde edilmesi hedeflenmiştir. Bu oltalama mailiyle ilgili görsel aşağıdaki gibidir[2]

Şekil3. İş Bankasından gelmiş gibi görünen kullanıcı banka hesabına ilişkin bir sorunu bildirir gibi görünen oltalama maili[2]

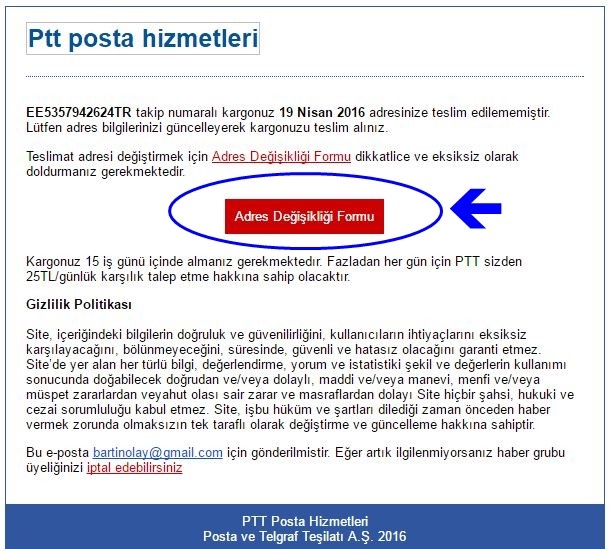

Güncel bir saldırı ise Nisan 2017’de gerçekleşen ve PTT’nin kargo takibiyle ilgili servisini taklit ederek kullanıcıların kimlik bilgilerini ele geçirmeye çalışan bir oltalama mailidir. Mesajda kullanıcının gönderisinin teslim edilemediği bu nedenle adres değişikliği için linkin tıklanarak kimlik bilgileri ve yeni teslim adresinin girilmesi istenmektedir. Bu saldırı ile kullanıcının kimlik ve kredi kartı bilgileri ele geçirilmeye çalışılmaktadır. Bu oltalama mailinin görünümü aşağıdaki gibidir:

Şekil4. PTT’nin kargo takip sayfası taklit edilerek oluşturulmuş oltalama maili[3]

Oltalama Saldırıları için Alınabilecek Önlemler

– Şüpheli oltalama maillerini tanıyabilmek

– Gelen mailin kaynağını kontrol etmek

– Asla maildeki linklere tıklayarak banka web sayfasına gitmemek

– Bilgisayarın güvenliğini arttırmak

– Hassas bilgileri sadece güvenli sitelere girmek

– Periyodik olarak hesapları kontrol etmek

– Oltalama saldırısının sadece online bankacılık ile ilgili olmadığının farkında olmak

– Oltalama saldırısının bütün dillerde düzenlenebildiğini unutmamak

– Hassas bilgileri isteyen mailleri engellemek

– Güncel zararlı yazılımlarla ilgili devamlı kontroller yapmak

Şüpheli oltalama maillerinin tipik özelliklerini bilmek bu tür mailleri daha dikkatli değerlendirmeyi sağlayacaktır.[4] Bunun için siber suçluların şirketin gerçek logo ve resimlerini çoğalttığını, kurumun ve çalışanının gerçek isimlerini kopyaladıklarını, zararlı yazılım içeren sayfanın gerçek iş sayfalarına görsel olarak benzediğini unutmamak gerekmektedir.

Mail güvenliğinin sağlanması için kullanılan teknolojiler

– Geo-location tabanlı filtreleme ile geldiği ülkeye göre filtreleme politikaları uygulayarak mailin zararlı içeriklere karşı taranması işlemi

– Kuruma gelen ve kurumdan gönderilen maillerin izlenmesi ve zararlı içeriklere karşı taranması

– Erişim kontrolünün iki-faktörlü kimlik doğrulama(two-factor authentication) ile güçlendirilmesi

– Veri Kaybı Önleme(Data Loss Prevention)

– Sandbox

– Tehdit istihbaratı

– Mail şifreleme

– Anti-spam yazılımları

Anti-spam Yazılımları

Anti-spam teknolojisi yasal olmayan ve istenmeyen içerikleri barındıran spam maillerin engellenmesi ve zararlı etkilerinin giderilmesi gibi çözümleri kapsayan ve email sistemleriyle entegre bir şekilde çalışan özel yazılımlardır. Anti-spam yazılımlar imza tabanlı, istatistiksel, sezgisel(heuristic) veya öngörüsel(predictive) mail sınıflandırma algoritmalarını kullanırlar.

Spamcilerin her geçen gün değişen taktiklerine adapte olarak kendini güncelleyebilmek ve aynı zamanda koruduğu kurumun mail akışına da uyum sağlayarak ne tür filtrelemeler yapması gerektiğini değerlendirebilen özellikleriyle öne çıkan Bayesian filtreleme son dönemlerde yeni bir anti-spam çözümü olarak sunulmaktadır.

Kaynakça:

[1] https://blog.barkly.com/cyber-security-statistics-2017

[2] https://blog.comodo.com.tr/guncel-yemleme-phishing-saldirilarina-dikkat/

[3] http://www.abchaber.com/bilim-ve-teknoloji/ptt-den-onemli-uyari-bu-mailleri-sakin-acmayin-h4304.html

[4] http://www.pandasecurity.com/mediacenter/security/10-tips-prevent-phishing-attacks/