SIEM (Security Information and Event Management) yazılımı gerçek zamanlı bir şekilde ağda gerçekleşen olayların görülmesini sağlar ve BT çalışanlarının güvenlikle ilgili tehditlere karşı önlem almasına yardımcı olur.

Güvenliğin önemli bir bileşeni olan SIEM, farklı sistemlerden (güvenlik cihazları, ağ cihazları, sunucular, uygulamalar vb.) gelen log verilerini toplar, oluşabilecek saldırıları tespit edebilmek için bu verileri ilişkilendirir ve analiz eder ve bilgiyi daha sonra kullanmak üzere saklar. Bu bilgilerle güvenlik ihlalleri incelenebilir.

SIEM başarılı bir şekilde uygulandığında ve yapılandırıldığında, iç ve dış tehditleri yakalama, yetkili kullanıcı davranışlarını ve kaynaklara erişimi izleme, raporlama sağlama, güvenlik ihlali olması ya da siber saldırıya uğranması durumunda gerekli eylemlerin gerçekleştirilmesine yardımcı olma gibi faydaları sağlamaktadır.

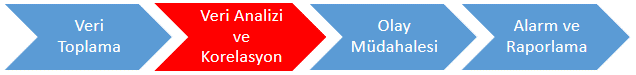

SIEM aşamaları aşağıda gösterildiği şekilde gerçekleşmektedir.

SIEM’in aşamalarından biri olan korelasyon, tehditlerin belirlenmesinde oldukça büyük bir öneme sahiptir ve false positive oranını düşürmesiyle de güvenlik araştırmacılarının zamanını ve enerjisini verimli kullanmasına olanak sağlamaktadır. Korelasyon farklı sistemlerden gelen log verilerini birbirleriyle ilişkilendirir ve herhangi bir tehdit modeline uyması durumunda gelen saldırıyı tespit etmeyi mümkün kılar. Korelasyon kuralları kurumların karşılaşabileceği tehditler göz önüne alınarak özelleştirilebilir. Gelebilecek tehditlerin sürekli şekil değiştirmesine bağlı olarak korelasyon kuralları da sürekli bir değişim içinde olmalıdır ve güncel tutulmalıdır.

Korelasyon kurallarının yazıldığı bazı alanlar ve bu alanlarla ilgili yazılmış örnek kurallar aşağıda belirtilmektedir:

1. İç Tehdit Tespiti İçin Korelasyon Kuralları

Kurumlar için tehditlerin oldukça büyük bir bölümü kendi çalışanlarından gelebilmektedir. Bu durumda kullanıcıların kaynaklara ne zaman ve hangi yetkiyle eriştiğini kontrol etmek büyük önem taşımaktadır. SIEM çözümü, kurumlar tarafından belirlenen kullanıcı rolleri ve yetkilerini göz önüne alarak iş saatleri dışında dahi kullanıcı davranışlarını izleyebilmektedirler. SIEM çözümünün iç tehditlere karşı kullanabileceği bazı örnek kurallar aşağıdaki şekildedir:

– MySQL tarafında bir kullanıcı SELECT user FROM mysql.user; veya SELECT host, user, password FROM mysql.user; benzeri sorgular yaparsa alarm üret.

– File Server tarafında share edilmiş bir dosyada yazma yetkisi olmayan bir kullanıcı son 60 saniye içerisinde 3’den fazla yazma isteğinde bulunursa alarm üret.

2. Brute Force Saldırılarının Tespiti İçin Korelasyon Kuralları

Her geçen gün daha etkin ve hızlı parola kırma araçlarının gelişmesiyle birlikte kurumlar bu alanda da tehlike altındadır. Olası bir saldırının başarılı olmadan önce fark edilmesi ve saldırıya müdahale edilmesi gerekmektedir. SIEM çözümünün bu konuda bazı örnek korelasyon kuralları aşağıdaki şekildedir:

– Aynı IP adresi aynı makineye 30 saniyede 6’dan fazla başarısız oturum açma girişiminde bulunursa alarm üret.

– Brute Force aktivitesi olan bir IP adresinin herhangi bir logon aktivitesi görülürse alarm üret.

3. Uygulama Güvenliği İçin Korelasyon Kuralları

Kurumlar uygulama güvenlikleri için kullandıkları WAF gibi teknolojilerin log verileriyle SIEM çözümünü kullanabilmektedirler. Bu alandaki güvenliği sağlamak amacıyla kullanılan bazı SIEM korelasyon kuralları aşağıdaki şekildedir:

– İç tarafta konumlandırılacak Database, Web Application, ICS/SCADA, IoT Honeypot tarafına session yaratan IP adresleri için alarm üret.

– Kullanılan open-source web uygulamasının eklenti dizinlerine GET – POST isteği yaratan IP adresleri için alarm üret.

4. Zararlı Yazılım Kontrolü İçin Korelasyon Kuralları

Kurumların kötü amaçlı yazılımlar için kullandığı tüm güvenlik ürünlerinden gelen log verileri SIEM korelasyon kurallarıyla etkili bir şekilde kullanılır ve false positive oranı oldukça düşük olacak şekilde alarmlar üretilir. Zararlı yazılım tespitleri için kullanılabilecek bazı korelasyon kuralları aşağıdaki şekildedir:

– Endpoint tarafının zararlı tespit ettiği IP adresi aynı zamanda kritik sunuculara session başlatırsa alarm üret.

– Son 1 hafta içerisinde 3’den fazla Endpoint tarafının zararlı tespit ettiği kullanıcı adları için alarm üret.

5. Log Kaynaklarının Şüpheli Davranış Tespiti İçin Korelasyon Kuralları

Saldırganlar bir sistemi ele geçirdikten sonra log kaynaklarını devre dışı bırakıp SIEM çözümünü durdurma faaliyeti gösterebilmektedirler. Bu durum log gönderimini tamamen durdurmak ya da SIEM ile uç sistem arasındaki bant genişliğini olumsuz yönde etkileyecek kadar çok ilişkisiz dosya gönderimi yapmak şeklinde gerçekleştirilebilir. SIEM çözümünün bu sorunu ele alabilmesi için yazılabilecek bazı korelasyon kuralları aşağıdaki gibidir:

– Uç sistem 1 saatten daha fazla sürede log göndermemişse alarm üret.

– Log kaynağı 1 saatte eşik değerinden fazla log verisi üretmişse alarm üret.